Añadir validación Api-Key en peticiones REST

Hola! recientemente tuve que aplicar validación api-key a un desarrollo que teníamos hecho con un montón de endpoints y me he decidido a compartir con vosotros como lo llevé a cabo de una forma centralizada.

En este artículo os voy a explicar como podemos aplicar de una forma genérica (o no) validación api key a todos los endpoints de nuestra Web App.

Para el desarrollo utilicé la clase Base.cls de la plantilla iris-rest-api-template

La cual modifiqué un poco para que se adaptase a lo que necesitaba. La idea es que en vuestros desarrollos copiéis la clase Base.cls en vuestro proyecto y la uséis para extender vuestras propias implementaciones.

Lo primero que hice fue añadir un nuevo parámetro a la clase llamado ApiKey e inicializado a vacío:

Parameter ApiKey = "";

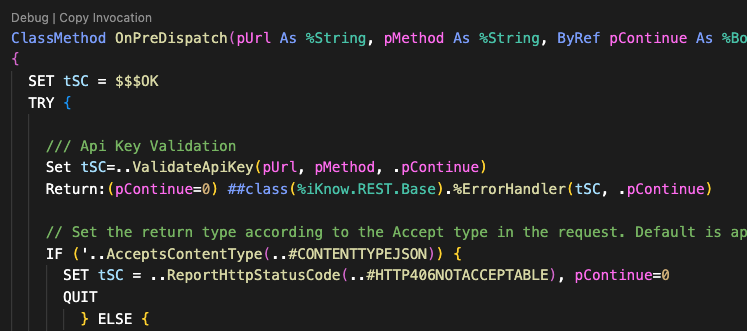

A continuación lo que hice fue modificar el metodo OnPreDispatch. Este metodo es ejecutado antes de procesar cualquier petición con lo cual me pareció el sitio perfecto para añadir una validación api key.

En el metodo añadí la llamada a un nuevo metodo que cree llamado ValidateApiKey

El metodo ValidateApiKey lo implementé asi:

ClassMethod ValidateApiKey(pUrl As%String, pMethod As%String, ByRef pContinue As%Boolean) As%Status

{

SET tSC = $$$OKQUIT:(..MustCheckApiKey(pUrl, pMethod)=0) tSC

IF (..#ApiKey '= "")

{

IF ($D(%request.CgiEnvs("HTTP_API_KEY"))'=0)

{

SET apiKey=%request.CgiEnvs("HTTP_API_KEY")

IF (apiKey'=..#ApiKey)

{

SET pContinue = 0DO..ReportHttpStatusCode(..#HTTP401UNAUTHORIZED)

SET tSC=$$$ERROR(..#HTTP401UNAUTHORIZED)

}

}

}

Quit tSC

}

En este metodo lo primero que hacemos es comprobar si debemos validar o no el apiKey para esta petición en el metodo MustCheckApiKey. (Podríamos tener una parte pública de nuestro api que no queremos proteger por apiKey)

Este método lo he creado para que podamos sobreescribirlo si no queremos que se aplique a todas las peticiones ya que por defecto siempre devuelve True

ClassMethod MustCheckApiKey(pUrl As%String, pMethod As%String) As%Boolean

{

Quit1

}

Como podéis comprobar recibe pUrl y pMethod:

pUrl contiene la dirección a la que se está haciendo la petición ej:

https://www.miApp.com/peticion1

pMethod contiene el verbo de la petición: GET, POST, PUT...

Con esta información podríamos hacer filtrados para indicar si queremos aplicar la validación apiKey o no.

Ejemplo:

Sobreescribiendo el metodo MustCheckcApiKey en nuestra clase extendida podríamos decir que si la petición es un Get a la Home no aplique validación api Key

ClassMethod MustCheckApiKey(pUrl As%String, pMethod As%String) As%Boolean

{

SET res = 1If (pUrl="/home")&(pMethod="GET")

{

Set res=0

}

Quit res

}

A continuación validamos si hemos establecido en nuestra clase un valor para el parámetro ApiKey y si es así entonces comprobamos que el valor de la propiedad "api-key" que vendrá en el header de la petición coincide con el valor de nuestro parámetro ApiKey.

(El valor se debe pasar en el header como "api-key" o "api_key" cualquiera de los dos serviría)

En caso afirmativo devolverá la información y en caso contrario devolverá un error "Unauthorized 401".

Os pongo un ejemplo de uso que he hecho sobre mi proyecto cos-url-shortener

Este proyecto es un ejemplo de como hacer un acortador de URL's con un docker IRIS.

Para un caso como este, el endpoint de generación de URL's cortas quizás queramos protegerlo con un apiKey porque queremos que solo lo usen nuestros clientes pero cuando un usuario intente acceder a un link acortado no tendría sentido aplicarle una validación api-key.

¿Como se haría?

Primero nos aseguramos que nuestra clase extiende de la clase Base.cls

Class AQS.urlShortener.UrlREST Extends urlShortener.REST.Base

Después sobreescribimos el valor del parámetro ApiKey:

Parameter ApiKey = "myRandomApiKeyValue";

Ahora si NO queremos que se aplique la seguridad por api-key a todos los endpoints sobreescribimos el metodo MustCheckApiKey, en mi caso se da la coincidencia que las peticiones GET son públicas y las POST privadas por lo que lo he sobrescrito así:

ClassMethod MustCheckApiKey(pUrl As%String, pMethod As%String) As%Boolean

{

SET res = 1If (pMethod="GET")

{

Set res=0

}

Quit res

}

Y listo! ya tenemos nuestros endpoints protegidos por un api-key.

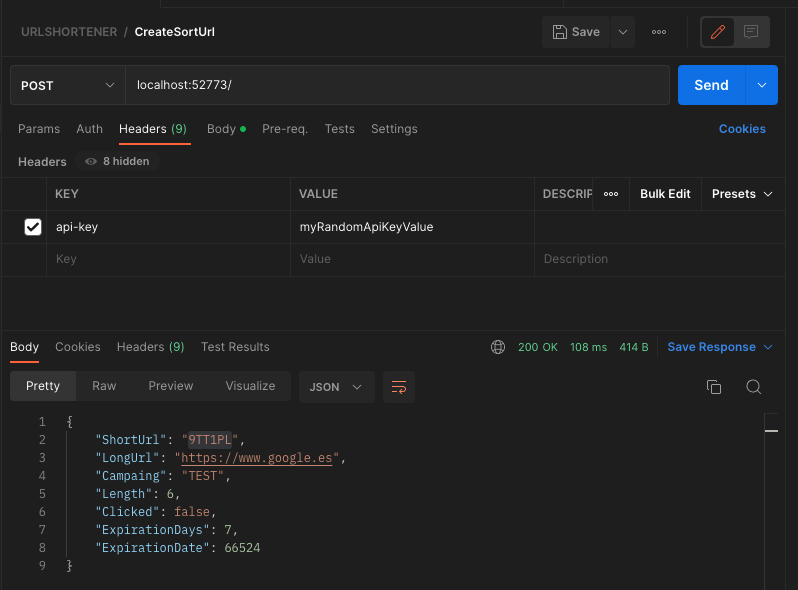

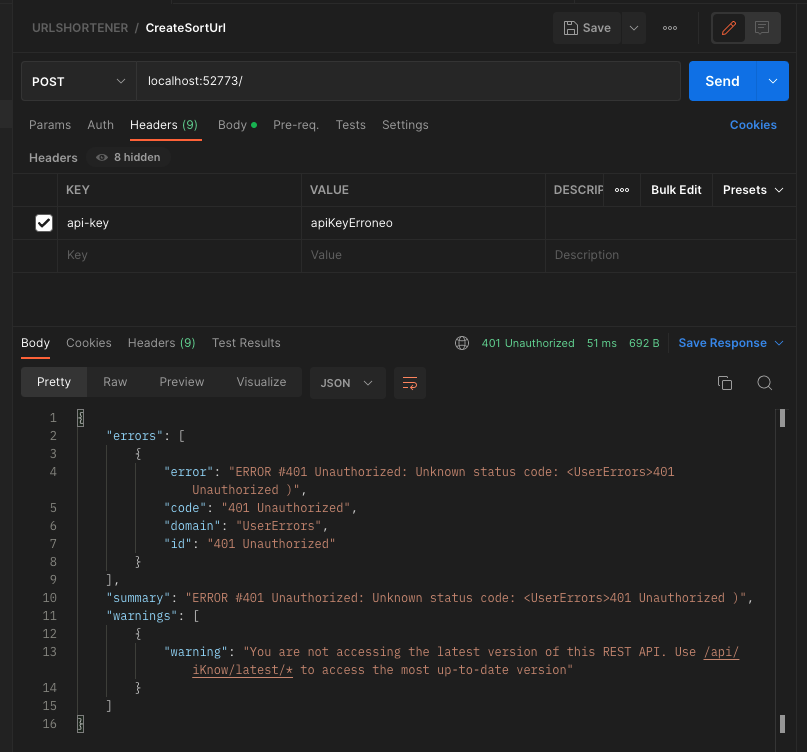

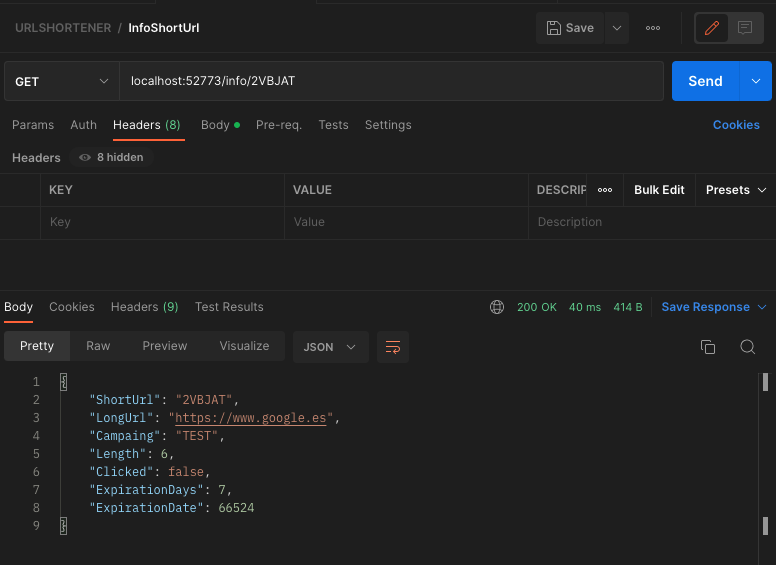

Os dejo unas capturas de como se vería un petición bloqueada y una correcta:

Con api-key correcto:

Con un api-key incorrecto o inexistente:

Y aqui un prueba de una petición GET que sin api-key funciona ok:

Fichero Base.cls completo (por si queréis copiar y pegar)

Base.cls

Class urlShortener.REST.Base Extends%CSP.REST [ System = 3 ]

{

Parameter CHARSET = "utf-8";Parameter CONTENTTYPE = "application/json";Parameter HandleCorsRequest = 1;Parameter PAGESIZE As INTEGER = 20;Parameter ApiKey = "";ClassMethod OnPreDispatch(pUrl As%String, pMethod As%String, ByRef pContinue As%Boolean) As%Status

{

SET tSC = $$$OKTRY {

/// Api Key ValidationSet tSC=..ValidateApiKey(pUrl, pMethod, .pContinue)

Return:(pContinue=0) ##class(%iKnow.REST.Base).%ErrorHandler(tSC, .pContinue)

// Set the return type according to the Accept type in the request. Default is application/json.IF ('..AcceptsContentType(..#CONTENTTYPEJSON)) {

SET tSC = ..ReportHttpStatusCode(..#HTTP406NOTACCEPTABLE), pContinue=0QUIT

} ELSE {

// This always returns jsonSET%response.ContentType=..#CONTENTTYPEJSON

}

// read request object into %DynamicObject formatIF ((pMethod'="POST") && (pMethod'="PUT")) || (%request.Content="") {

SET%request.Content = {}

} ELSE {

IF '$isobject(%request.Content) {

SET tContent = %request.Content

} ELSE {

SET tContent = ""WHILE '%request.Content.AtEnd {

SET tContent = tContent_%request.Content.Read()

}

}

IF (tContent="") {

SET%request.Content = {}

} ELSE {

SET tContent = $zconvert(tContent, "I", "UTF8")

SET%request.Content = ##class(%Library.DynamicObject).%FromJSON(tContent)

}

}

} CATCH ex {

SET tSC = ex.AsStatus()

}

QUIT##class(%iKnow.REST.Base).%ErrorHandler(tSC, .pContinue)

}

ClassMethod ValidateApiKey(pUrl As%String, pMethod As%String, ByRef pContinue As%Boolean) As%Status

{

SET tSC = $$$OKQUIT:(..MustCheckApiKey(pUrl, pMethod)=0) tSC

IF (..#ApiKey '= "")

{

IF ($D(%request.CgiEnvs("HTTP_API_KEY"))'=0)

{

SET apiKey=%request.CgiEnvs("HTTP_API_KEY")

IF (apiKey'=..#ApiKey)

{

SET pContinue = 0DO..ReportHttpStatusCode(..#HTTP401UNAUTHORIZED)

SET tSC=$$$ERROR(..#HTTP401UNAUTHORIZED)

}

}Else{

DO..ReportHttpStatusCode(..#HTTP401UNAUTHORIZED)

SET tSC=$$$ERROR(..#HTTP401UNAUTHORIZED)

}

}

Quit tSC

}

ClassMethod MustCheckApiKey(pUrl As%String, pMethod As%String) As%Boolean

{

Quit1

}

ClassMethod%ProcessResult(pStatus As%Status = {$$$OK}, pResult As%DynamicObject = "") As%Status [ Internal ]

{

#dim%responseAs%CSP.ResponseSET tSC = $$$OKIF$$$ISERR(pStatus) {

SET%response.Status = 500SET tSC = ..StatusToJSON(pStatus, .tJSON)

IF$isobject(tJSON) {

SET pResult = tJSON

} ELSE {

SET pResult = { "errors": [ { "error": "Unknown error parsing status code" } ] }

}

}

ELSEIF pStatus=1 {

IF '$isobject(pResult){

SET pResult = {

}

}

}

ELSE {

SET%response.Status = pStatus

SET error = $PIECE(pStatus, " ", 2, *)

SET pResult = {

"error": (error)

}

}

IF pResult.%Extends("%Library.DynamicAbstractObject") {

WRITE pResult.%ToJSON()

}

ELSEIF pResult.%Extends("%JSON.Adaptor") {

DO pResult.%JSONExport()

}

ELSEIF pResult.%Extends("%Stream.Object") {

DO pResult.OutputToDevice()

}

QUIT tSC

}

ClassMethod ReportHttpStatusCode(pHttpStatus, pSC As%Status = {$$$OK}) As%Status

{

Set%response.Status=pHttpStatus

If$$$ISERR(pSC) Do..outputStatus(pSC)

Return$$$OK

}

}

Espero que os pueda ser útil en vuestros proyectos.

Ya podemos sentarnos a disfrutar de nuestra nueva seguridad:

.png)

Gracias por leerme!

Comments

¡Muchas gracias por publicar el artículo, Daniel! Pasas a participar en el Concurso de Artículos.

¡Mucha suerte!

Muchas gracias Esther!! 🤞😅

Buen ejemplo Daniel. Una duda... ¿para poner esto en producción, no sería mejor almacenar las keys válidas en IRIS en lugar de en el código? Así podríamos generar distintas keys y cambiarlas o que expirasen cada X tiempo... o sólo la pones en el parámetro para facilitar el ejemplo?

Hola Tomás, si! efectivamente para un entorno de producción yo grabaría como bien dices el apikey en base de datos y comprobaria si existe el apikey con un $Data por ejemplo de este modo podrianos activarlas o desactivarlas como bien dices 👏

Pedazo de artículo, Dani!! Gracias por la info!